Outils d'analyse statique du code binaire

Détection des vulnérabilités

CodeSentry

CodeSentry est un outil d'analyse statique de la composition des logiciels binaires.

CodeSentry permet de détecter les vulnérabilités des logiciels tiers présents dans les applications ou les produits.

Analyse de la composition des logiciels binaires (SCA)

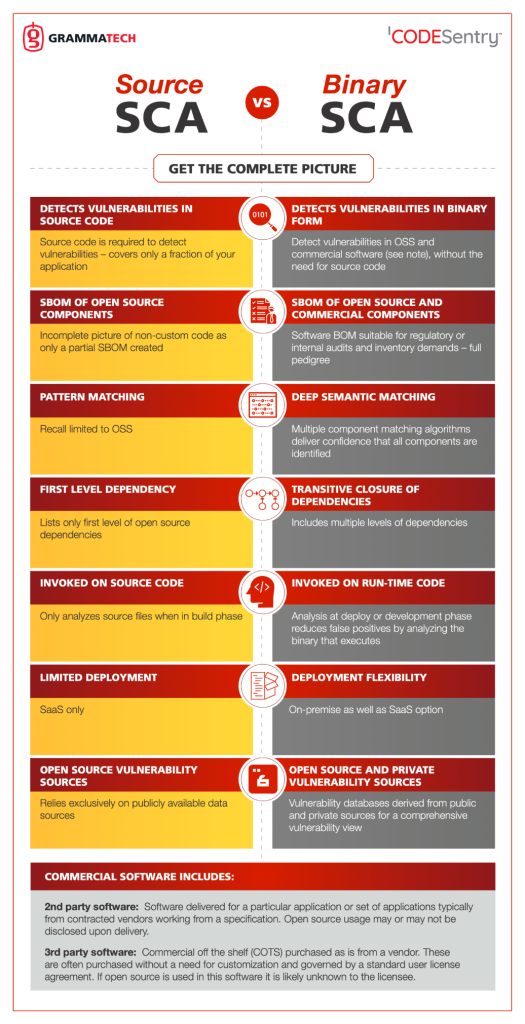

L'analyse de la composition des logiciels binaires permet de détecter les vulnérabilités des logiciels tiers présents dans les applications ou les produits.

90% des entreprises utilisent des logiciels tiers dans leurs applications. En outre, une grande partie des applications commerciales achetées intègrent des logiciels tiers. Enfin, les applications développées par des tiers pour le compte d'une entreprise peuvent intégrer des logiciels de tiers.

Une part importante des applications contient des composants présentant un niveau élevé de vulnérabilités connues. Voici quelques-unes des dernières vulnérabilités qui ont causé des problèmes dans l'industrie :

Hearbleed bug (CVE-2014-0160): Vulnérabilité dans la bibliothèque cryptographique OpenSSL

Urgent/11: Vulnérabilité dans la pile TCP/IP développée à l'origine par Interpeak. L'exploitation de la vulnérabilité permettait d'exécuter du code à distance. Elle a eu des répercussions sur des systèmes d'exploitation en temps réel tels que ENEA, Green Hills Integrity, Mentor et Wind River VxWorks.

Ripple20: Vulnérabilité dans la pile TCP/IP. L'exploitation de cette vulnérabilité permet d'exécuter du code à distance. Elle a affecté des produits de HP, Schneider Electric, Intel, Rockwell Automation, Caterpillar, Baxter et bien d'autres.

CodeSentry analyse l'exécutable final au format binaire au lieu du code source qui, dans de nombreux cas, n'est pas disponible. Cette technique est très fiable et réduit considérablement le nombre de faux positifs car elle élimine l'analyse du code désactivé ou du code qui n'est finalement pas présent dans le code objet de l'exécutable.

Fonctionnalité de CodeSentry

CodeSentry intègre des utilitaires d'analyse approfondie des logiciels binaires, génère un inventaire de lanomenclature des logiciels et accède aux bases de données de vulnérabilités connues les plus complètes du marché.

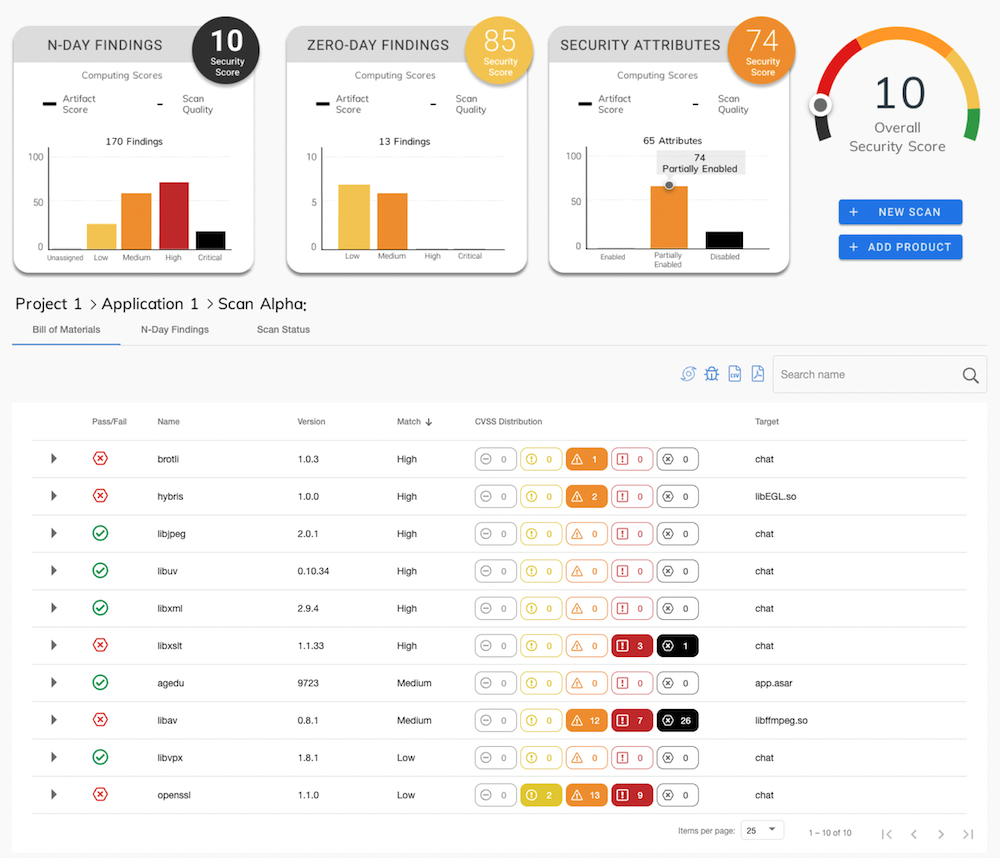

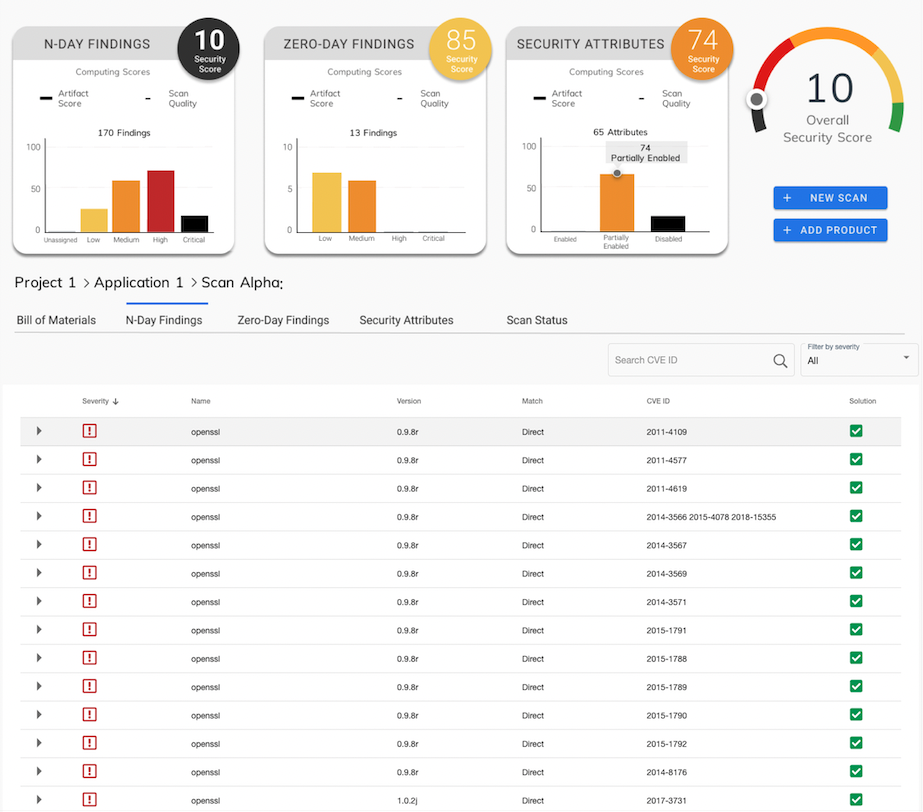

La figure ci-dessous montre la liste des composants qui constituent l'inventaire de l'application.

Pour chaque composant, la version, le degré de similitude avec la bibliothèque analysée et le nombre de vulnérabilités détectées selon la mesure de risque CVSS(Common Vulnerability Scoring System), qui les classe en gravité faible, moyenne, élevée et critique, sont indiqués.

En outre, CodeSentry génère, pour chaque composant présent dans l'inventaire, des rapports sur les vulnérabilités N-Day (connues), basés sur les bases de données publiques de vulnérabilités, et Zero-Day (vulnérabilités potentielles), basés sur les capacités d'analyse du code binaire de l'outil.

Formats pris en charge par l'application à analyser

- Formats compressés

- Zip (.zip)

- 7-zip (.7z)

- Bzip (.bz2)

- Gzip (.gz)

- Installateurs Windows (.msi)

- Formats binaires natifs

- Linux (.o, .so, .a)

- Windows (.exe, .obj, .dll)

- MacOS

- Formats croisés binaires

- Intel

- ARM

Feuille de route : prochains formats à prendre en charge

- Images du disque

- Images d'installation

- Conteneurs

- Annuaires

Analyse approfondie du code binaire

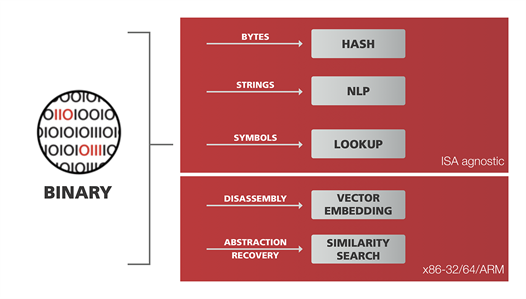

CodeSentry utilise plusieurs algorithmes de recherche de motifs pour les compilateurs natifs et les compilateurs croisés pour les architectures Intel et ARM.